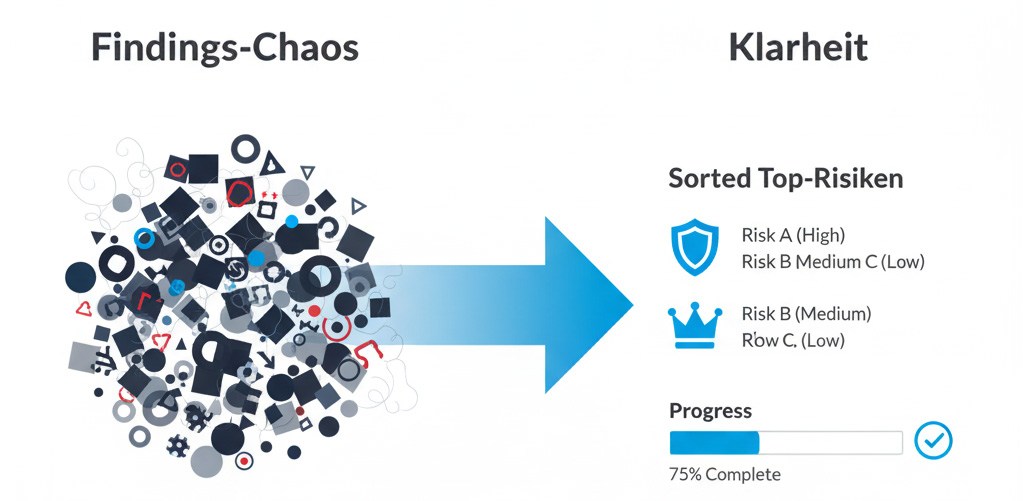

Vom Findings-Chaos zum auditfähigen Prozess: Schwachstellen nicht nur scannen, sondern nachweislich schließen.

Mit unserem Vulnerability Management (Schwachstellenmanagement) Co‑Pilot etablieren Sie einen durchgängigen, automatisierten Prozess von der Erkennung bis zur Behebung – risikobasiert, nachvollziehbar und auditfähig. Auf Wunsch inklusive Setup und Konfiguration von Agent- und Agentless-Scannern.

- Ganzheitliche Sicht: Infrastruktur, Clients, Cloud & Anwendungen

- Priorisierung nach Risiko statt „Patchen nach Gefühl“

- Klare Workflows, Verantwortlichkeiten & Management‑Reporting

Problem / Warum jetzt

In vielen Organisationen gibt es regelmäßige Scans – und trotzdem bleiben Risiken liegen: zu viele Findings, zu wenig Kontext, unklare Zuständigkeiten und wenig Nachweisbarkeit gegenüber Management, Revision oder Auditoren.

Mit dem Inkrafttreten von NIS2 und den verschärften Anforderungen der ISO 27001:2022 (insb. Control A.8.8) reicht bloßes Scannen nicht mehr aus. Die Geschäftsführung haftet nun persönlich für die Umsetzung von Risikomanagement-Maßnahmen. Wer keinen nachvollziehbaren Prozess zur Behebung vorweisen kann, riskiert Bußgelder und den Verlust von Zertifizierungen.

Typische Symptome:

- Findings aus mehreren Tools, aber kein zentraler Überblick

- Kritische Themen konkurrieren mit „Noise“ und False Positives

- Maßnahmen versanden in Tickets oder werden nicht verifiziert

- Reporting kostet Zeit und ist schwer belastbar

Die Lösung: Vulnerability Management Co‑Pilot

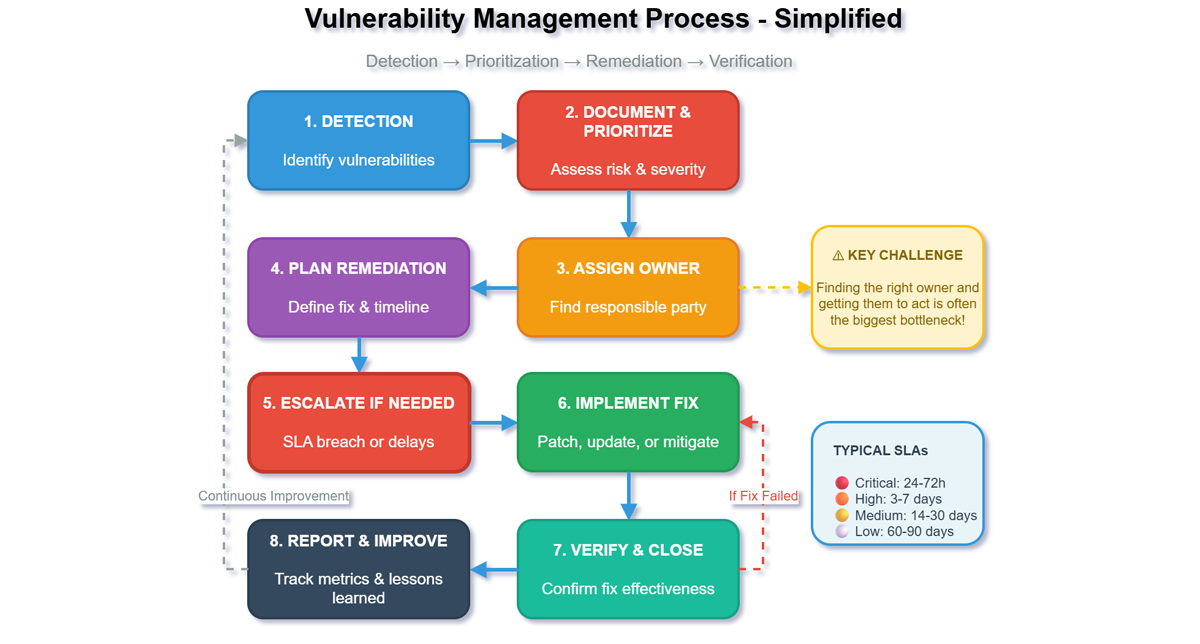

Der Vulnerability Management Co‑Pilot verbindet Ihre bestehenden Schwachstellenquellen mit einem einheitlichen Prozess: konsolidieren, bewerten, priorisieren, in Remediation überführen, verifizieren und reporten.

Wichtig: Das ist kein „noch ein Scanner“. Es ist der Rahmen, der aus Findings nachweislich geschlossene Risiken macht.

Jetzt VM Check buchen

Ihr Nutzen auf einen Blick

- Ganzheitliche Sicht auf Schwachstellen in Servern, Clients, Cloud und Anwendungen

- Risikobasierte Priorisierung (z. B. CVSS + Ausnutzbarkeit + Business-Kontext)

- Klare Prozesse & Verantwortlichkeiten (Security, IT‑Betrieb, Fachbereiche)

- Entlastung durch Automatisierung (Templates, Workflows, wiederkehrende Abläufe)

- Reporting aus einer Hand für Management, Fachbereiche und Revision

- Bessere Audit‑Fähigkeit durch nachvollziehbare Entscheidungen und Nachweise

- Rechtssicherheit & Haftungsschutz Erfüllen Sie die strengen Anforderungen von NIS2 (Art. 21) und ISO 27001 durch einen lückenlosen Audit-Trail – von der Entdeckung bis zur verifizierten Behebung.

Prozess-Checkliste anfordern

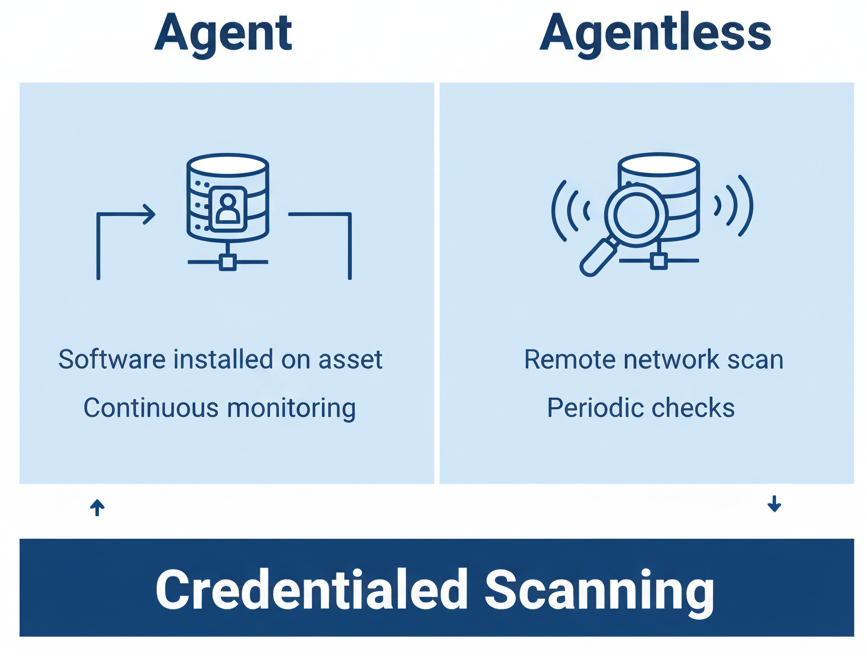

Scanner Enablement: Agent & Agentless (Setup & Konfiguration)

Damit Vulnerability Management zuverlässig funktioniert, muss die Datengrundlage stimmen. Wir unterstützen nicht nur bei Prozessen und Workflows, sondern auch beim Aufsetzen, Konfigurieren und Tuning Ihrer Scanning‑Basis – Agent und Agentless.

Typische Leistungen im Scanner‑Setup:

- Agent‑Rollout & Policy‑Konfiguration (Gruppen, Updates, Härtung)

- Agentless Scanning: Scopes, Netzsegmente, Cloud‑Accounts, Scheduling

- Credentialed Scanning (Berechtigungen, Secrets‑Handling, Least Privilege)

- Tuning gegen Noise (False Positives, Ausnahmen, Deduplikation)

- Betriebsaspekte: Performance‑Fenster, Monitoring der Scan‑Health, Dokumentation

Ergebnis: höhere Coverage, bessere Datenqualität und weniger Reibung im Betrieb – als Grundlage für belastbare Priorisierung.

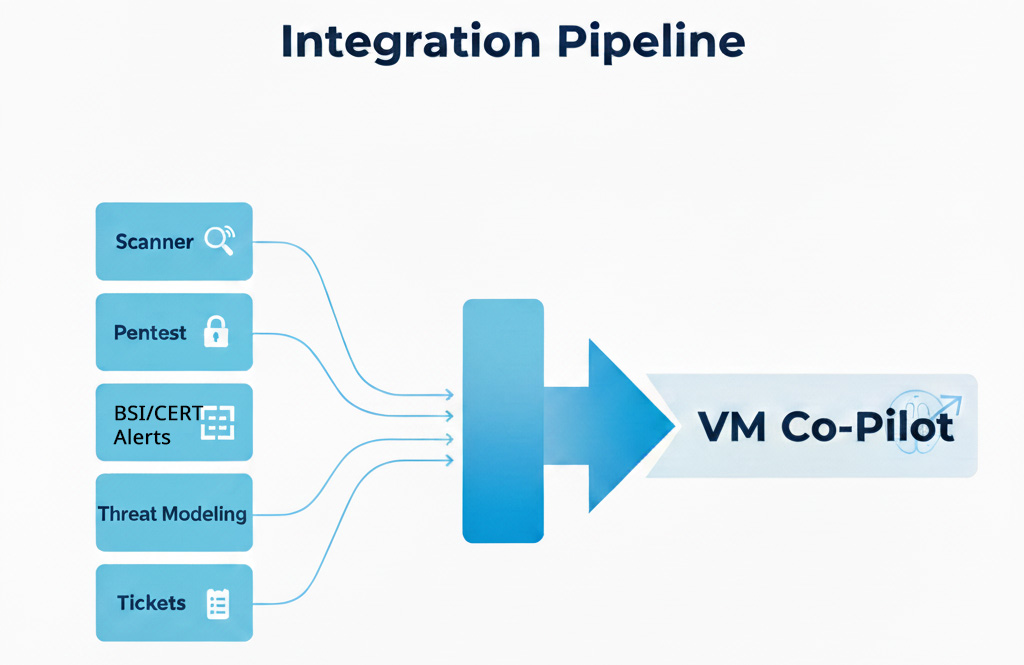

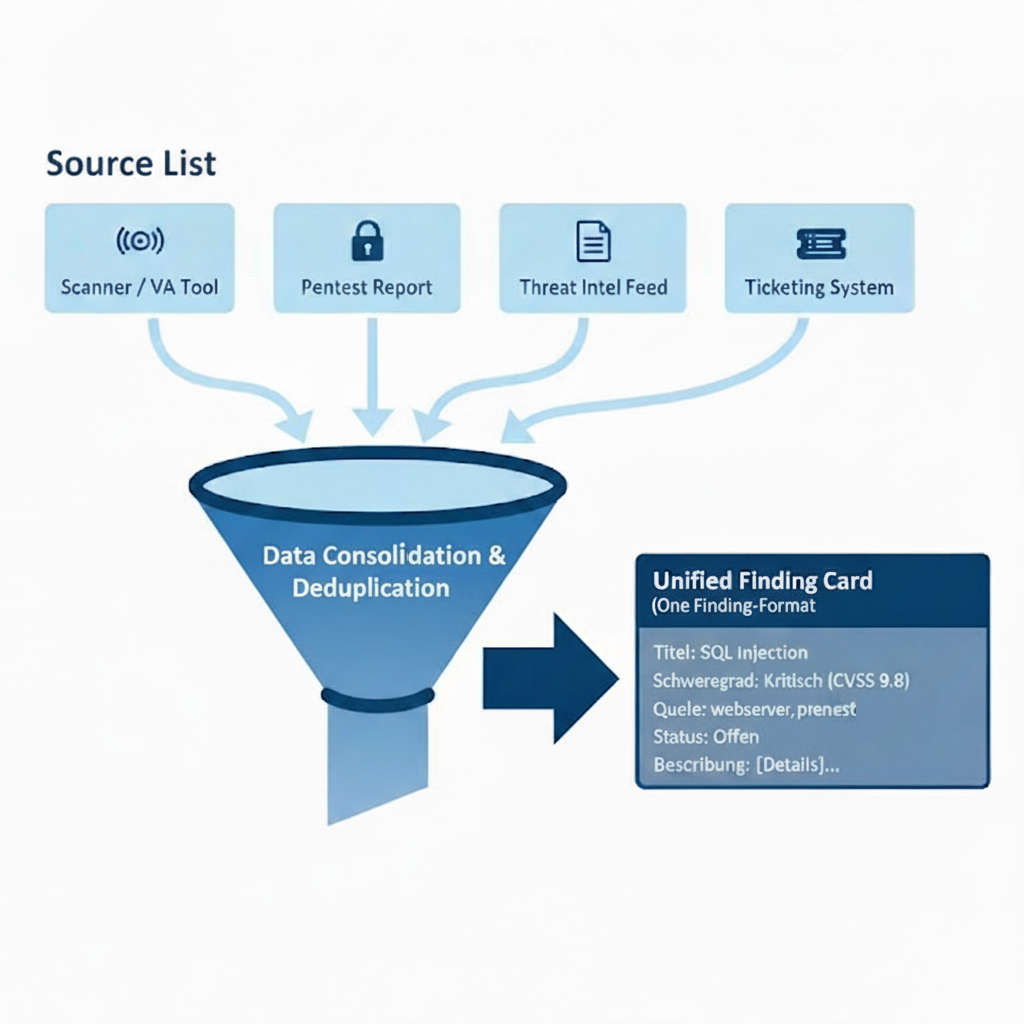

Mehrere Schwachstellen-Quellen im Blick

Wir integrieren Schwachstellen aus unterschiedlichen Quellen und konsolidieren sie in einem zentralen Prozess, unter anderem:

- Automatisierte Vulnerability‑Scans (z. B. Qualys, Tenable Nessus, XM Cyber, Defender, LocateRisk, …)

- Infrastruktur- und Netzwerkscans

- Applikations-Scans

- Penetrationstests (intern und extern)

- Threat Modelling und Architektur-Reviews

- Manuelle Meldungen (Mitarbeitende, Security Champions, Bug‑Bounty/Responsible Disclosure)

- Tickets und Freigaben aus Projekt- und Change‑Management

- Externe Feeds und Advisories (Hersteller‑Advisories, (BSI) CERT/CSIRT, NVD/CVE‑Feeds)

Alle Findings werden einheitlich erfasst, bewertet und in klar definierte Remediation‑Workflows überführt.

In 4 Schritten zu einem stabilen VM-Prozess

- Status-Quo & Tool-Check: Analyse Ihrer Quellen (Scanner, Feeds) und Definition der Schutzziele.

- Governance & Workflow-Design: Festlegung von SLAs, Verantwortlichkeiten und der Priorisierungs-Matrix.

- Operationalisierung: Integration in Ihr Ticketing-System und Aufsetzen der Reporting-Struktur.

- Review & Optimierung: Erster Durchlauf des Prozesses, Verifikation der Fixes und Feinjustierung der Scanner.

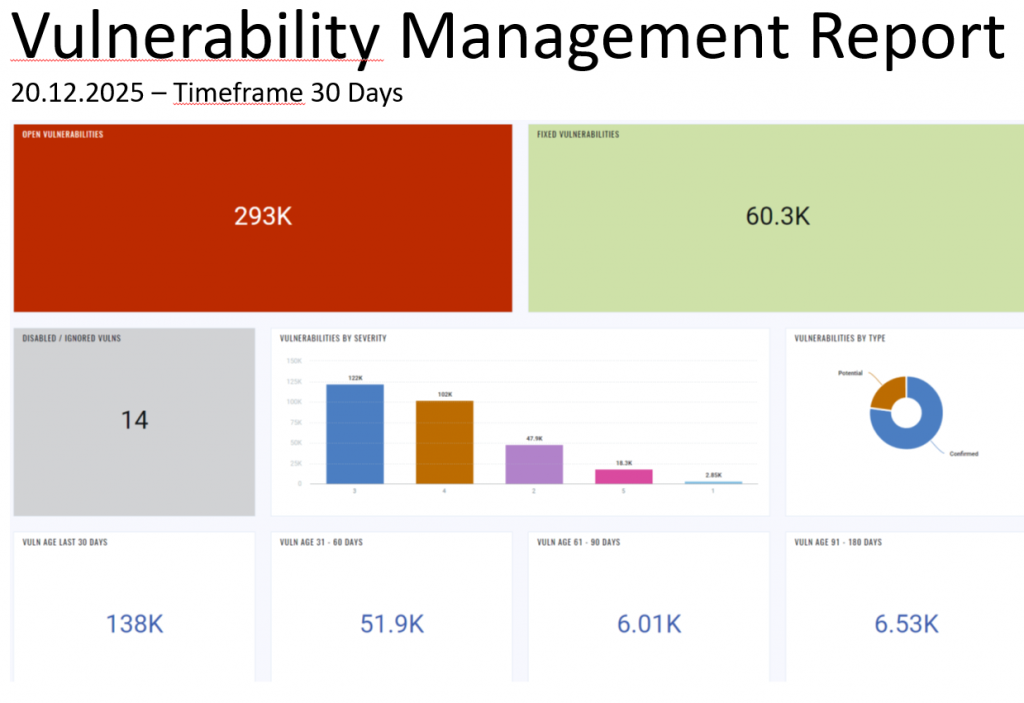

Messbare Ergebnisse statt nur bunter Dashboards

- Audit-Ready Framework: Ein dokumentierter VM-Prozess (Policy & Leitfaden), der Revision und Auditoren standhält.

- RACI-Matrix: Klare Definition, wer für Triage, Patching und Verifikation verantwortlich ist (Security vs. IT-Betrieb).

- Priorisierungs-Logik: Ein Modell, das CVSS-Scores mit Ihrem Business-Kontext und der tatsächlichen Ausnutzbarkeit kombiniert.

- Remediation-Workflows: Standardisierte Abläufe für Ticketing, Eskalation und Ausnahme-Management (Risk Acceptance).

- Management-Reporting: Monatliche KPI-Berichte (z. B. MTTR, Coverage, Risk Score), die den Sicherheitsfortschritt belegen.

- Scanner-Tuning: Eine saubere Datenbasis durch optimierte Scan-Konfiguration (Agent/Agentless) und False-Positive-Reduktion.

- Audit-Ready Framework: Ein dokumentierter Prozess inklusive fertiger Textbausteine für Ihr Statement of Applicability (SoA) und Ihre NIS2-Richtlinien.

Prozess-Checkliste anfordern

Für wen eignet sich der Co‑Pilot?

Der Vulnerability Management Co‑Pilot richtet sich an Unternehmen, die …

- …unter einer Flut an Findings leiden und den Fokus auf das Wesentliche verlieren.

- …vor einem Audit (ISO 27001, NIS2) stehen und Nachweisbarkeit benötigen.

- …Schnittstellenprobleme zwischen Security und IT-Betrieb lösen wollen.

- …ihre Scanner-Infrastruktur (Qualys, Nessus, Defender etc.) endlich produktiv nutzen möchten.

FAQ

“Müssen wir unsere bestehenden Tools ersetzen?“

Nein. Der Co-Pilot ist tool-agnostisch. Wir nutzen Ihre vorhandenen Scanner und führen die Daten in einem zentralen Prozess zusammen.

“Wie viel Zeitaufwand bedeutet das für unsere IT?“

Unser Ziel ist Entlastung. Durch klare Priorisierung und automatisierte Workflows reduzieren wir das „Rauschen“, sodass sich Ihre IT nur noch um die wirklich kritischen 5 % der Schwachstellen kümmern muss.

“Übernehmt ihr auch den Scanner‑Rollout (Agent/Agentless)?“

Ja. Wir können Agent‑Rollouts begleiten und Agentless‑Scans konfigurieren – inklusive Scopes, Credentials, Scheduling und Tuning.

“Helfen Sie auch bei der Behebung (Patching)?“

Wir steuern den Prozess und verifizieren den Erfolg. Die operative Umsetzung (das Patchen) bleibt meist in der IT, aber wir liefern die exakten Anweisungen und Prioritäten, um die Arbeit dort massiv zu beschleunigen.

CTA

Lassen Sie uns in einem kurzen Gespräch prüfen, wie Ihr aktuelles Vulnerability Management aufgestellt ist – und wo wir Sie gezielt unterstützen können.

Jetzt VM Check buchen